이 정기 칼럼에서는 캘리포니아 회사 Apple을 중심으로 한 가장 흥미로운 뉴스를 매일 살펴봅니다. 여기에서는 주요 사건과 선택된 (흥미로운) 추측에만 집중합니다. 따라서 현재 사건에 관심이 있고 사과 세계에 대한 정보를 얻고 싶다면 다음 단락을 몇 분 동안 읽어보시기 바랍니다.

그것은 수 관심을 가져라

iOS 14.5, 턱수염을 기른 여성을 포함해 200개 이상의 새로운 이모티콘 제공

어젯밤, Apple은 iOS 14.5 운영 체제의 두 번째 개발자 베타 버전을 출시했는데, 여기에는 반드시 여러분의 관심을 끌 만한 흥미로운 소식이 포함되어 있습니다. 이번 업데이트에는 200개 이상의 새로운 이모티콘이 포함되어 있습니다. 일명 이모티콘 백과사전인 Emojipedia에 따르면 217년부터 버전 13.1 기준으로 이모티콘이 2020개 있을 것으로 예상됩니다.

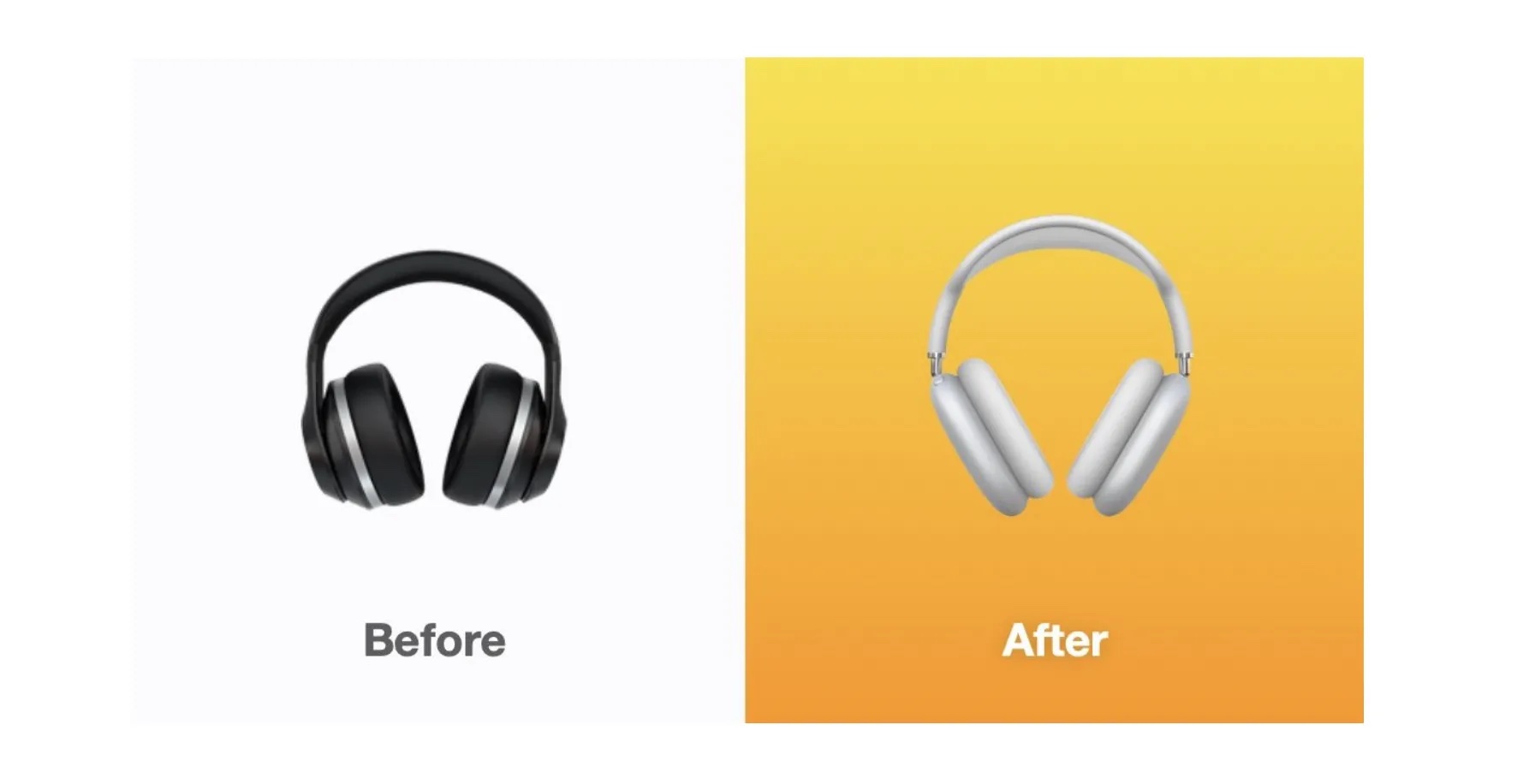

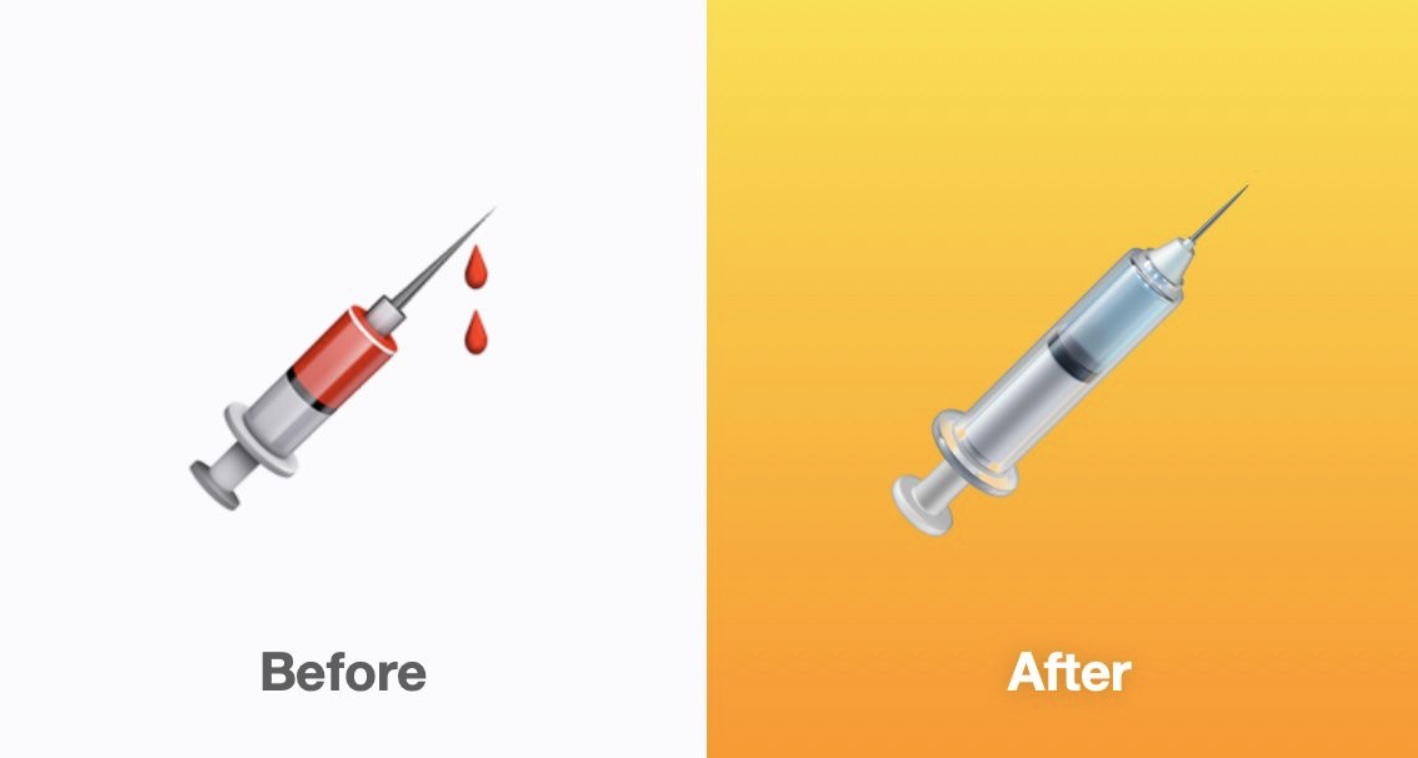

예를 들어, 새로운 제품에는 AirPods Max를 참조하는 재설계된 헤드폰, 재설계된 주사기 등이 포함됩니다. 그러나 완전히 새로운 이모티콘이 언급된 만큼 더 큰 관심을 끌 수 있을 것입니다. 구체적으로는 구름 속의 머리, 숨을 내쉬는 얼굴, 불꽃 속의 심장, 수염을 기른 다양한 캐릭터의 머리입니다. 위에 첨부된 갤러리에서 설명된 이모티콘을 볼 수 있습니다.

Mac 판매량은 소폭 증가했지만 Chromebook은 급격한 증가세를 보였습니다.

현재의 글로벌 팬데믹은 우리의 일상생활에 어느 정도 영향을 미치고 있습니다. 예를 들어 기업은 소위 홈오피스, 즉 재택근무로 이전했고, 교육의 경우 원격교육으로 전환했다. 물론 이러한 변화는 컴퓨터 판매에도 영향을 미쳤습니다. 언급된 활동을 위해서는 충분한 품질의 장비와 인터넷 연결이 필요합니다. 최신 IDC 분석에 따르면 지난해 Mac 매출은 5,8분기 7,7%에서 지난 분기 XNUMX%로 증가했습니다.

언뜻 보기에 이 증가폭은 상당히 괜찮은 것처럼 보이지만 Mac을 완전히 가린 실제 점퍼를 지적할 필요가 있습니다. 특히 판매량이 말 그대로 폭발적으로 증가한 Chromebook에 대해 이야기하고 있습니다. 덕분에 ChromeOS 운영체제는 macOS를 제치고 400위까지 떨어졌습니다. 위에서 이미 언급했듯이, 특히 원격 교육에 필요한 저렴하고 고품질의 컴퓨터에 대한 수요가 엄청나게 증가했습니다. 크롬북이 5,3%의 판매량 증가를 이룰 수 있었던 이유는 바로 이 때문이다. 그 덕분에 시장점유율은 14,4분기 XNUMX%에서 지난 분기 XNUMX%로 뛰어올랐다.

M1 칩이 탑재된 Mac에서 최초의 악성 코드가 발견되었습니다.

불행하게도 어떤 기기도 완벽하지 않으므로 항상 조심해야 합니다. 즉, 의심스러운 웹사이트를 방문하지 말고, 의심스러운 이메일을 열지 말고, 불법 복제된 앱을 다운로드하지 마세요. Intel 프로세서가 탑재된 표준 Mac에는 실제로 물린 사과 로고로 컴퓨터를 감염시킬 수 있는 다양한 악성 프로그램이 많이 있습니다. Windows가 설치된 클래식 PC는 상황이 훨씬 더 나쁩니다. 일부 상환은 이론적으로 Apple Silicon 칩이 장착된 새로운 Mac일 수 있습니다. 보안을 담당하는 Patrick Wardle은 앞서 언급한 Mac을 표적으로 삼는 첫 번째 악성 코드를 이미 탐지했습니다.

미국 국가안보국(NSA) 직원 출신이기도 한 워들은 GoSearch22.app의 존재를 지적했다. 이것은 잘 알려진 Pirrit 바이러스를 숨기는 M1이 탑재된 Mac용으로 직접 제작된 애플리케이션입니다. 이 버전은 특히 다양한 광고를 지속적으로 표시하고 브라우저에서 사용자 데이터를 수집하는 것을 목표로 합니다. Wardle은 계속해서 공격자가 새로운 플랫폼에 빠르게 적응하는 것이 합리적이라고 언급했습니다. 덕분에 Apple의 후속 변경 사항에 대비할 수 있으며 장치 자체를 더 빨리 감염시킬 수 있습니다.

또 다른 문제는 Intel 컴퓨터의 바이러스 백신 소프트웨어가 바이러스를 식별하고 적시에 위협을 제거할 수 있지만 Apple Silicon 플랫폼에서는 아직 그럴 수 없다는 점입니다. 어쨌든 좋은 소식은 Apple이 해당 앱의 개발자 인증서를 폐기했기 때문에 더 이상 실행할 수 없다는 것입니다. 그러나 해커가 자신의 애플리케이션을 애플로부터 직접 공증 받아 코드를 확인했는지, 아니면 이 절차를 완전히 우회했는지는 확실하지 않습니다. 오직 Cupertino 회사만이 이 질문에 대한 답을 알고 있습니다.

그것은 수 관심을 가져라