Zheijiang 중국 대학의 연구원들은 매우 흥미로운 사실을 발견했습니다. 즉, 공격받은 장치의 소유자가 전혀 모르는 상태에서 휴대폰의 지능형 비서(이 경우 Siri 및 Alexa)가 매우 간단한 방법으로 공격을 받을 수 있다는 것입니다. 초음파 유도 공격은 사람의 귀에는 들리지 않지만 장치의 마이크는 이를 감지할 수 있으며 많은 경우 명령을 내릴 수 있습니다.

그것은 수 관심을 가져라

이 공격 방법을 "DolphinAttack"이라고 하며 매우 간단한 원리로 작동합니다. 먼저, 사람의 음성 명령을 초음파 주파수(대역 20hz 이상)로 변환한 다음 이 명령을 대상 장치로 전송해야 합니다. 성공적인 사운드 전송을 위해 필요한 것은 소형 증폭기와 초음파 디코더에 연결된 전화 스피커뿐입니다. 공격받은 장치의 민감한 마이크 덕분에 명령이 인식되고 휴대폰/태블릿은 이를 소유자의 일반적인 음성 명령으로 받아들입니다.

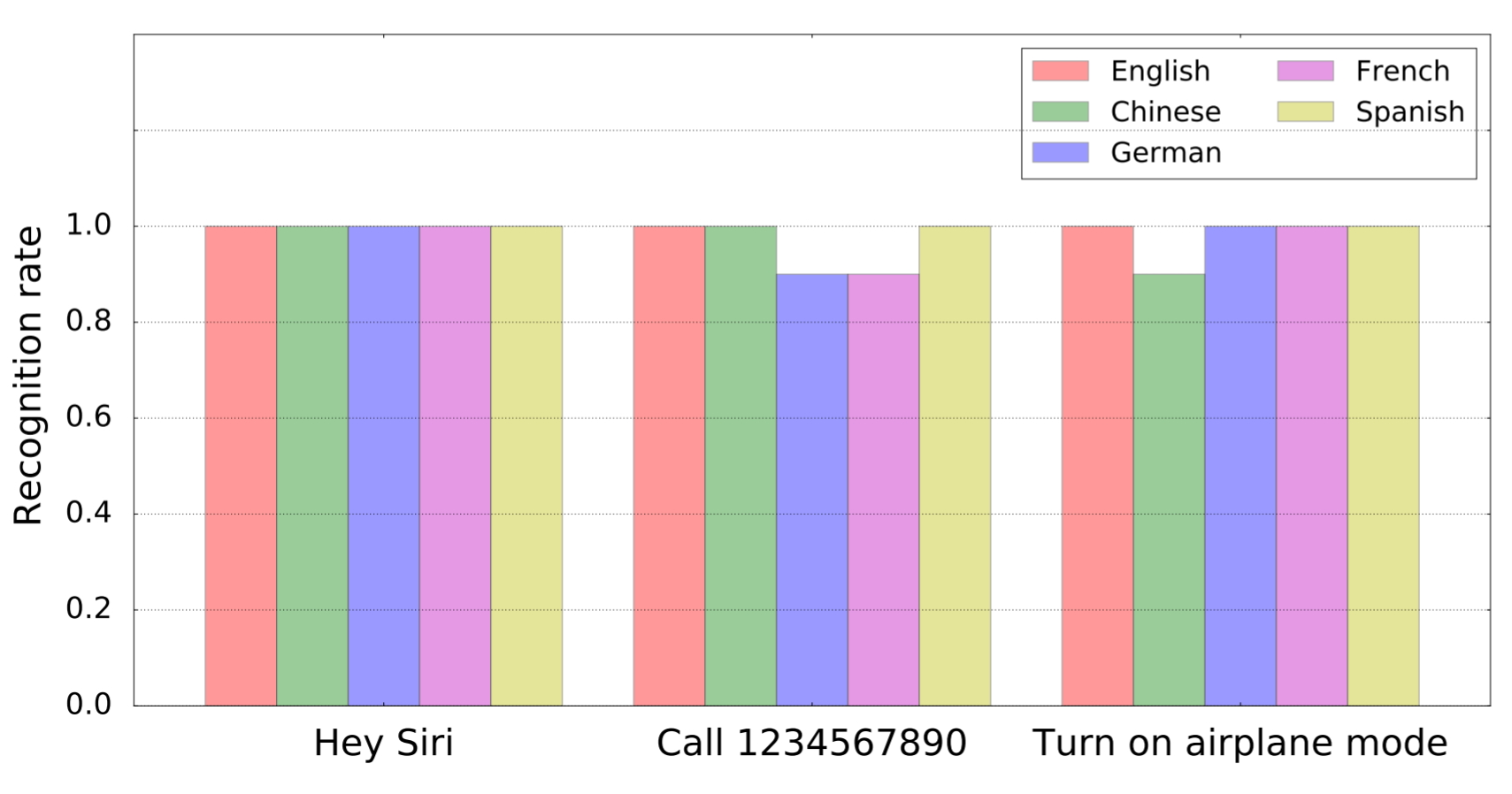

연구의 일환으로, 기본적으로 시장의 모든 여성 보조원은 이러한 조정된 주문에 반응하는 것으로 나타났습니다. Siri, Alexa, Google Assistant 또는 Samsung S Voice 등이 있습니다. 테스트된 장치는 테스트 결과에 영향을 미치지 않았습니다. 따라서 보조자의 반응은 전화기와 태블릿 또는 컴퓨터 모두에서 수신되었습니다. 특히 iPhone, iPad, MacBook, Google Nexus 7, Amazon Echo 및 Audi Q3까지 테스트되었습니다. 전체적으로 16개의 장치와 7개의 다른 시스템이 있었습니다. 초음파 명령은 모두가 등록했습니다. 아마도 더 소름끼치는 것은 수정된(사람의 귀에는 들리지 않는) 명령도 음성 인식 기능으로 인식된다는 사실입니다.

테스트에는 여러 가지 절차가 사용되었습니다. 번호를 누르는 간단한 명령부터 지시된 페이지를 열거나 특정 설정을 변경하는 것까지. 테스트의 일환으로 자동차 내비게이션의 목적지를 변경하는 것도 가능했습니다.

이 새로운 장치 해킹 방법에 대한 유일한 긍정적인 소식은 현재 약 1.5미터에서 2미터 거리에서 작동한다는 것입니다. 음성 비서 개발자는 감지되는 명령의 빈도를 제한하고 싶지 않기 때문에 방어가 어려울 것입니다. 이로 인해 전체 시스템의 기능이 저하될 수 있습니다. 그러나 앞으로는 몇 가지 해결책을 찾아야 할 것입니다.

드로이 : Engadget

기사를 번역하고 계시기 때문에 좀 더 이해하기 쉽게 작성하실 수 있었습니다. 영어 원본에서는 작동 방식이 훨씬 덜 혼란스럽습니다. 방어는 사소한 일입니다. 초음파 주파수에서만 오는 명령을 무시하면 됩니다.

예, 기사에 명시된 대로 개발자는 초음파 주파수의 명령을 무시하지 않을 것입니다. 이는 이것이 기존 음성 명령의 품질 및 인식 기능에 어떤 영향을 미칠지 완전히 명확하지 않기 때문입니다.

아니요, 기사에는 스펙트럼을 자르라고 나와 있습니다. 나는 스펙트럼의 초음파 부분으로만 구성된 입력을 무시할 것을 제안했습니다.